近几年,安全威胁发生了很大变化,提到新兴威胁APT攻击不是什么新鲜事。随着IT发展,攻击者可以通过APT攻击得到更多的有价值的资产。

本文中,南京瀚海源CEO方兴对新兴威胁攻防的本质进行了剖析,并针对APT攻击进行了深度解读。

新兴威胁攻防核心本质

◆新兴威胁的核心

新兴威胁的核心是网络间谍行为,和传统间谍行为的最大区别是把传统手段和数字攻击手段相结合。攻击者可使用针对数字系统的攻击手段,获得数字资产或通过数字系统可控的资产。

其实,传统间谍手段很早就已经存在了,发展到现在已经形成了攻守平衡的形势。现在,为什么要把数字手段融合进去呢?因为我们缺少在数字手段上的对抗检测技术,导致攻击者使用数字手段的攻击比使用传统间谍手段时成本更低。从攻击者角度来讲,因为他可以用低成本低的攻击手法拿到更多数字,所以很自然的把新技术融合在传统间谍手段当中一起来获得更高的收入。

◆解读新兴威胁APT

目前,针对新兴威胁APT攻击我们可以这样解读APT:

A :

1.高价值资产的严密防护能力下,只有复杂攻击路径才能达到绕过检测和最终目标触发。

2.这一系列要求必须多种攻击向量组合和高技术能力与手段。

P :

1.攻击难度、复杂路径,技术手段需要时间。

2.攻击价值与攻击难度需要不断尝试但不会轻易放弃。

T :

1.攻击一旦成功将造成巨大损失但难以发现。

2.攻击进入后,很难彻底清除。

◆APT攻击特性

APT攻击主要呈现以下特性:

可利用性:达到最终目标的路径设计 ;让路径上的每个受害者都愿意或可能触发;受害者触发后稳定植入攻击者恶意代码以实现攻击者意图;恶意代码行为可满足攻击者目的。

隐蔽性:受害者触发无感觉;受害者触发时主机或网络环境设备检测不到;其后恶意代码行为让受害者主机或网络环境设备检测不到异常或检测到异常后无法发现真实原因。

抗追查:发现攻击后难以追查攻击源头;追查到攻击源头难以确定攻击者;确定到攻击者也可以否认。

潜伏性:可控攻击行为;深度渗透在部分清除后可以恢复。

针对性:高价值资产;定向攻击路径。

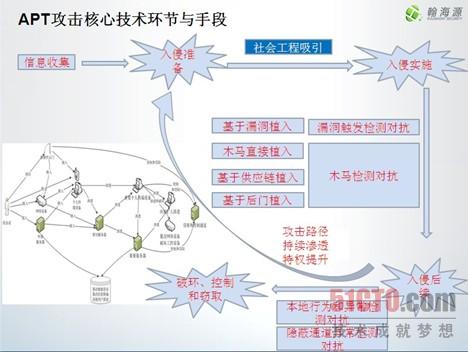

◆APT攻击核心技术环节与手段

从上图我们分析可知,从攻击角度上,攻击者首先进行信息收集,根据信息做好入侵准备,然后通过社会工程吸引,注入木马等手段实现信息入侵,实现实时入侵,控制内网系统甚至是资产后,进行破坏或者进行有价值资产的窃取。整个攻击过程的核心技术主要有:漏洞利用、木马种植,基于供应链植入以及后门植入,种植后攻击者通过隐蔽的通道窃取数据。

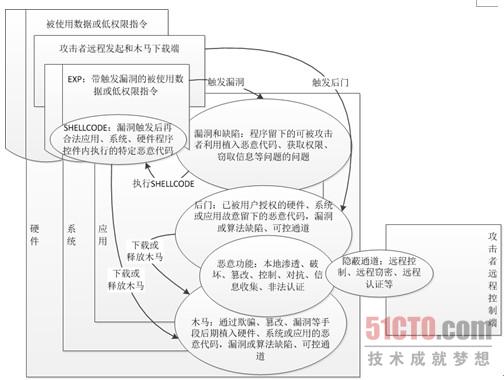

常见的技术概念主要有:SHELLCODE、EXP、漏洞、木马、后门、隐蔽通道。

未来,针对APT攻击,作为安全防护人员首先要考虑的就是以上几个技术点。当然短期内很难用技术对抗传统间谍手段,但是我们只要能够把技术手段抬高到一定门槛,攻击者在APT新兴威胁上就不再占有这种成本的优势。

所以在以后的安全防护道路上,我们需要新的技术手段。

|