国家首届网络信息安全宣传周才刚刚过去,在昨日(12月10日),就爆发了今年国内规模最大的针对运营商DNS网络的恶性DDoS攻击事件。攻击正在发生,后续可能有很多变化,绿盟科技攻防团队就先来分析一下,截至目前发生的事情。

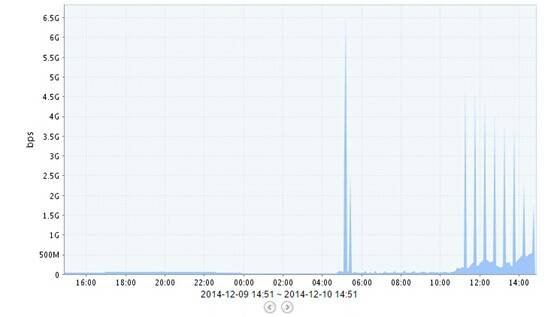

攻击背景从12月10日凌晨开始,现网监控到攻击流量突增的情况,到上午11点开始,攻击开始活跃,多个省份不断出现网页访问缓慢,甚至无法打开等故障现象。下图是某省运营商的流量监控截图,从图中可看出正常访问流量都在百兆以内,高峰时竟然出现了高达6G的攻击混合流量,对DNS网络的冲击可想而知。

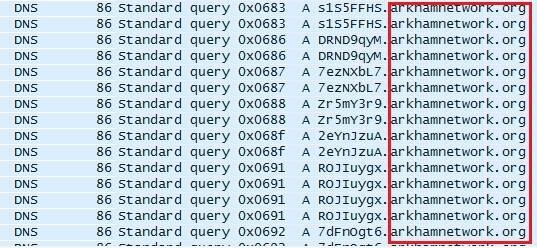

捕获到的攻击样本如下图所示:

被攻击域名1

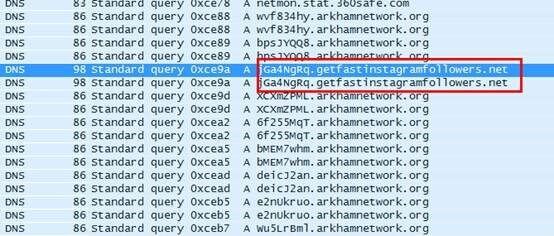

被攻击域名2

经过分析样本发现,12月10日的攻击主要是针对多个域名(包括arkhamnetwork.org、arkhamnetwork.com、getfastinstagramfollowers.net)的随机查询攻击;11日凌晨攻击出现变种,出现针对其他域名的攻击,攻击源主要来自各省内。攻击者不仅在短暂的时间内发起了峰值大于6G bps的查询请求(全国范围内大于100G的攻击),而且连续的变换二级域名,造成各省的DNS递归服务器延迟增大,核心解析业务受到严重影响。

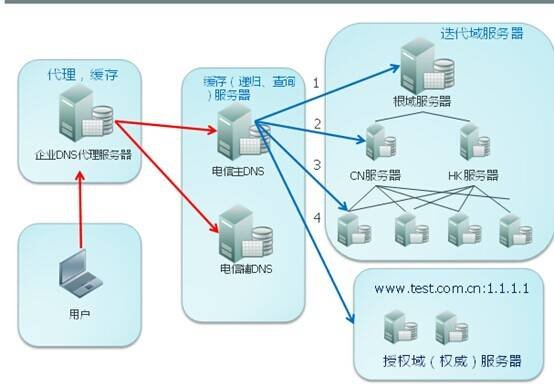

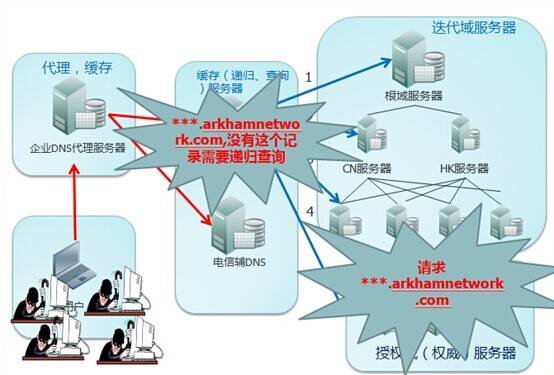

攻击过程如下图是DNS的结构图,这次攻击发起的方式有两种可能:一是攻击者控制了大量被攻击省内的肉鸡;二是利用攻击工具模拟被攻击省份的内网IP。向DNS的递归节点发起随机域名Flood,由于二级域名随机,且在递归服务器的缓存中并不存在,递归服务器需要不断的迭代去查询最终的结果,从而能进一步加剧了递归服务器的负载,造成服务器性能耗尽。

DNS结构图

攻击者调用大量肉鸡发起针对多个域名的随机查询攻击,由于本地DNS服务器上没有相应的记录,需要向外递归查询,极大的消耗了服务器性能。

DNS攻击发起时过程图

攻击防护本次攻击仍在继续,攻击的动机不明确,所以暂时不能从根源处彻底解决问题。网络的运维人员只能见招拆招,灵活应对。 |